-

首页

-

产品

- 软安源兮SCA

- 软安静兮SAST

- 软安侦兮FUZZ

- 软安BAT

- 软安MST大模型安全检测系统

-

解决方案

- 汽车行业开发安全能力提升方案

- 金融行业开源治理解决方案

-

安全服务

- 开源组件分析服务

- 代码审计服务

-

关于软安

- 软安动态

- 公司简介

- 合作伙伴

- 联系我们

- 加入我们

-

首页

-

产品

- 软安源兮SCA

- 软安静兮SAST

- 软安侦兮FUZZ

- 软安BAT

- 软安MST大模型安全检测系统

-

解决方案

- 汽车行业开发安全能力提升方案

- 金融行业开源治理解决方案

-

安全服务

- 开源组件分析服务

- 代码审计服务

-

关于软安

-

软安动态

-

公司简介

-

合作伙伴

-

联系我们

-

加入我们

-

软安动态

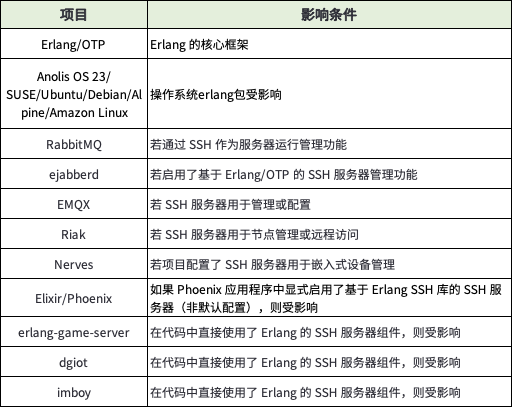

守护数字生命线:从Erlang/OTP高危漏洞看开源治理的必要性(附受影响开源项目表)

近日,Erlang/OTP SSH组件曝出编号为CVE-2025-32433的致命漏洞,CVSS评分高达10.0分,成为2025年最具破坏力的安全事件之一。攻击者无需任何身份认证,仅需发送特制的SSH协议消息即可远程执行任意代码,若SSH守护进程以root权限运行(常见于电信设备、工业控制系统等场景),攻击者可直接接管整个系统。

漏洞位于Erlang/OTP的SSH协议处理模块(ssh_connection:handle_msg函数),未正确处理认证前的协议消息。攻击者可在SSH握手阶段(认证前)发送消息ID≥80的特制数据包(如SSH_MSG_CHANNEL_REQUEST),绕过协议规范要求,导致服务器直接执行恶意指令。

1.环境要求:

目标系统:运行未修复的Erlang/OTP版本(如OTP-27.3.2及以下)并启用SSH服务。

攻击者:需网络可达目标SSH端口(默认22/TCP)。

2.攻击流程:

○ 构造恶意SSH连接:攻击者建立SSH连接,在认证阶段前发送包含恶意指令的协议消息(如执行系统命令id或反弹Shell指令)。

○ 触发漏洞:服务器因状态管理错误,误处理消息并执行指令,返回执行结果(如系统权限信息)。

3.PoC示例(基于公开代码片段):

Erlang/OTP广泛应用于电信运营商、IoT终端和高可用系统中,不少核心设备(如Cisco与Ericsson的网络设备)依赖其并发与容错特性,因此受影响设备数量巨大。

工业OT安全平台Frenos也指出,该漏洞影响数百万台工控设备,若不及时修复,将导致生产中断与数据泄露风险剧增。

波鸿鲁尔大学研究团队指出,该漏洞利用门槛极低,攻击者仅需网络访问权限即可发起攻击。目前,匿名研究人员已在Pastebin等平台公开PoC代码,Horizon3等安全团队验证其有效性后警告:针对关键基础设施的大规模攻击可能随时爆发。

Erlang官方已发布修复版本,建议用户尽快升级至OTP‑27.3.3、OTP‑26.2.5.11或OTP‑25.3.2.20,以彻底消除漏洞风险。

若短期内无法完成升级,可通过网络防火墙限制SSH访问,或在SSH服务层面采用IP白名单等手段进行临时防护。

Erlang/OTP作为底层运行时库,广泛嵌入于RabbitMQ、CouchDB及爱立信、思科等厂商的电信设备中,但其隐蔽性导致企业常忽视其版本管理。例如,某Shodan扫描显示超60万个IP的CouchDB实例依赖该组件,但多数企业甚至无法快速定位自身资产中的Erlang服务。

传统安全手段的三大短板在此次事件中暴露无遗:

1、人工审计滞后:Erlang作为间接依赖项,常游离于企业的资产清单之外;

2、漏洞响应迟缓:从补丁发布(OTP-27.3.3等版本)到实际部署存在时间差,而攻击者利用窗口可能短至数小时;

3、网络隔离不足:默认开放的SSH端口、宽松的云安全组规则,使得漏洞暴露面急剧扩大。

面对此类高危漏洞,企业需从“被动应急”转向“主动免疫”。软安源兮SCA工具通过三大核心能力,助力客户实现精准防御:

自动识别所有Erlang/OTP组件及其版本,即便其作为嵌套依赖隐藏于第三方库中。通过SBOM(软件物料清单)可视化,10分钟内即可定位全网受影响资产,避免“漏洞在何处”的盲区。

当CVE-2025-32433等高危漏洞被公开时,系统可立即推送告警,并给出升级或替代方案。

一键生成修复指南,直连CI/CD管道推送补丁版本(OTP-27.3.3等)。对于无法立即升级的系统,可根据工具提供的缓解措施进行临时防护。

随着Erlang漏洞PoC的公开,攻击者正利用自动化工具全球扫描脆弱目标。企业必须意识到:“看不见的依赖”才是最大的威胁。

立即试用软安源兮SCA工具,您可以:

✅ 快速完成全网Erlang资产清点

✅ 识别其他潜在的关键组件高位漏洞

✅ 7×24小时监控零日漏洞动态

参考来源:

[1] Erlang/OTP SSH惊现高危远程代码执行漏洞,CVSS达10.0级 _ 潘子夜个人博客

[2] Erlang/OTP SSH 中的满分RCE漏洞广泛影响电信设备、工控系统

[3]CVE-2025-32433: Unauthenticated RCE Vulnerability in Erlang/OTP’s SSH Implementation

[4] Erlang/OTP SSH远程代码执行漏洞现已公开利用,紧急修补 - 安全星图平台

[5]【安全圈】Erlang/OTP SSH 远程代码执行漏洞 PoC 漏洞利用发布

[6] CVE-2025-32433 :Erlang/OTP SSH 服务器面临未经认证远程执行代码风险-安全KER - 安全资讯平

[7] Frenos warns OT sector of critical Erlang vulnerability enabling remote code execution affecting mil

[8]https://platformsecurity.com/blog/CVE-2025-32433-poc

END

软安科技专注于软件质量和安全检测领域,面向客户场景一站式解决软件生态质量和安全问题。

核心团队来自国内外一线厂商,经过三年努力自主开发完成软件成分分析工具、源代码静态测试分析工具、模糊测试工具,打造了与业务场景相结合的行业解决方案,并在汽车、半导体、通信等领域赢得了头部客户的认可。

公司在成都、武汉、上海、北京、深圳设有办公机构,可以为客户提供及时专业的售前和售后服务。

软安科技Copyright © 2023 软安科技有限公司 | 蜀ICP备2021018102号

友情链接: